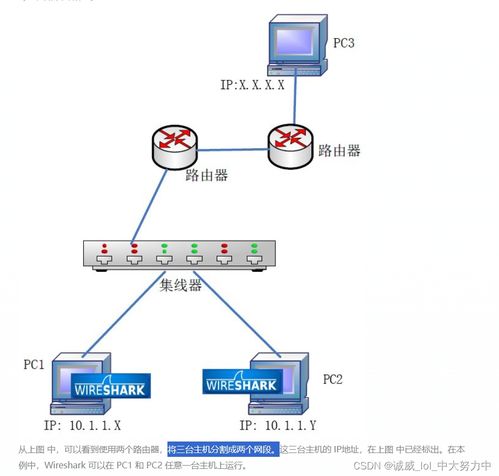

Wireshark數(shù)據(jù)抓包分析 互聯(lián)網(wǎng)協(xié)議(IP協(xié)議)與互聯(lián)網(wǎng)數(shù)據(jù)服務

在當今數(shù)字化時代,網(wǎng)絡通信已成為日常生活和商業(yè)運作的核心。理解數(shù)據(jù)如何在互聯(lián)網(wǎng)上傳輸,對于網(wǎng)絡工程師、安全分析師乃至普通開發(fā)者都至關重要。Wireshark作為一款強大的開源網(wǎng)絡協(xié)議分析工具,為我們提供了一個窺探網(wǎng)絡數(shù)據(jù)流的窗口。本文將通過Wireshark的實際抓包案例,深入解析互聯(lián)網(wǎng)協(xié)議(IP協(xié)議)的核心機制,并探討其在互聯(lián)網(wǎng)數(shù)據(jù)服務中的應用。

一、Wireshark簡介與抓包準備

Wireshark允許用戶捕獲并交互式瀏覽網(wǎng)絡中傳輸?shù)臄?shù)據(jù)包。在開始分析IP協(xié)議之前,我們需要進行基礎設置:

- 選擇網(wǎng)卡:啟動Wireshark,選擇要監(jiān)聽的網(wǎng)絡接口(如以太網(wǎng)或Wi-Fi適配器)。

- 開始捕獲:點擊“開始”按鈕,Wireshark將實時顯示流經(jīng)該接口的所有數(shù)據(jù)包。

- 過濾數(shù)據(jù):為專注于IP協(xié)議分析,可在過濾欄輸入“ip”以僅顯示IP數(shù)據(jù)包。

二、IP協(xié)議核心字段深度解析

在Wireshark捕獲的數(shù)據(jù)包中,選擇任意一個IP數(shù)據(jù)包(例如,協(xié)議顯示為“IPv4”),展開“Internet Protocol Version 4”部分,我們可以清晰地看到IP報頭的關鍵字段:

- 版本(Version):通常為4(IPv4)或6(IPv6)。這定義了IP報頭的格式。

- 首部長度(Header Length):指示IP報頭的長度,以4字節(jié)為單位。標準長度是20字節(jié)(無選項時)。

- 區(qū)分服務(Differentiated Services Field, DS Field):用于服務質(zhì)量(QoS),標記數(shù)據(jù)包的優(yōu)先級。

- 總長度(Total Length):整個IP數(shù)據(jù)包(報頭+數(shù)據(jù))的長度,以字節(jié)為單位。

- 標識、標志、片偏移(Identification, Flags, Fragment Offset):這些字段共同用于數(shù)據(jù)包的分片與重組。當數(shù)據(jù)包大小超過網(wǎng)絡鏈路的MTU(最大傳輸單元)時,IP協(xié)議會將其分片傳輸,并在目的地重組。

- 生存時間(Time to Live, TTL):數(shù)據(jù)包允許經(jīng)過的最大路由器跳數(shù)。每經(jīng)過一個路由器,TTL值減1,減至0時數(shù)據(jù)包被丟棄。這防止了數(shù)據(jù)包在網(wǎng)絡中無限循環(huán)。

- 協(xié)議(Protocol):指示IP數(shù)據(jù)部分承載的上層協(xié)議。常見值有:6(TCP)、17(UDP)、1(ICMP)。這是IP協(xié)議實現(xiàn)“多路復用”的關鍵,使它能承載各種上層服務。

- 首部校驗和(Header Checksum):用于驗證IP報頭在傳輸過程中的完整性。

- 源IP地址(Source Address)與目的IP地址(Destination Address):數(shù)據(jù)包的發(fā)送方和接收方的邏輯地址,是IP協(xié)議實現(xiàn)全球尋址的基石。

三、抓包實例分析:IP協(xié)議在互聯(lián)網(wǎng)數(shù)據(jù)服務中的角色

讓我們通過一個具體的抓包場景來分析。例如,當我們使用瀏覽器訪問一個網(wǎng)站時,捕獲到的數(shù)據(jù)流中包含了大量的TCP/IP數(shù)據(jù)包。

- 連接建立與數(shù)據(jù)傳輸:

- TCP三次握手:前三個數(shù)據(jù)包通常是TCP的SYN, SYN-ACK, ACK。在Wireshark中觀察,這三個包的“Protocol”字段都是“TCP”,但它們的IP層清晰地顯示了源和目的IP地址。IP協(xié)議負責將這些TCP段準確地路由到正確的目的地。

- HTTP/HTTPS請求與響應:隨后的數(shù)據(jù)包中,包含HTTP GET請求或TLS握手等。IP協(xié)議作為載體,透明地傳輸這些應用層數(shù)據(jù)。通過過濾

ip.addr == [服務器IP],我們可以專注于與特定服務器的所有IP通信。

2. 分片實例:

如果捕獲到一個大數(shù)據(jù)包(如大文件下載),可能會看到“Fragmented IP protocol”的提示。通過查看“Identification”字段,所有屬于同一原始數(shù)據(jù)包的分片都具有相同的標識符。結合“Flags”和“Fragment Offset”字段,我們可以觀察分片如何形成以及標志位(如More Fragments標志)如何指示分片序列的結束。

3. 路由與TTL:

執(zhí)行 traceroute 命令并同時用Wireshark捕獲,可以生動地看到TTL的變化。初始包的TTL為1,到達第一個路由器后因TTL超時,路由器會發(fā)回一個ICMP Time-to-live exceeded消息。隨后發(fā)出的包TTL遞增,從而逐步揭示通往目的地的路徑。這直接展示了IP路由和TTL防環(huán)機制。

四、IP協(xié)議如何支撐互聯(lián)網(wǎng)數(shù)據(jù)服務

通過Wireshark的分析,我們可以直觀地理解IP協(xié)議如何作為互聯(lián)網(wǎng)數(shù)據(jù)服務的“中堅層”而工作:

- 無連接與不可靠的數(shù)據(jù)報服務:IP協(xié)議不預先建立連接,每個數(shù)據(jù)包獨立路由。它盡最大努力交付,但不保證送達、不保證順序、也不保證完整性。這種簡潔性賦予了網(wǎng)絡極大的靈活性和魯棒性。可靠性保障(如重傳、排序)交給了上層協(xié)議(如TCP)。

- 全球尋址與路由:統(tǒng)一的IP地址體系使得全球數(shù)十億設備能夠相互尋址。路由器根據(jù)IP地址和路由表決策,將數(shù)據(jù)包一跳一跳地轉發(fā)至目標網(wǎng)絡。

- 協(xié)議復用:通過“協(xié)議”字段,IP層可以承載多種上層協(xié)議(TCP、UDP、ICMP、IGMP等),從而支持從可靠的網(wǎng)頁瀏覽(TCP/HTTP)到實時視頻流(UDP/RTP)等多樣化的互聯(lián)網(wǎng)數(shù)據(jù)服務。

- 分片與重組:適應不同物理網(wǎng)絡的MTU差異,確保大數(shù)據(jù)能夠穿越異構網(wǎng)絡。

五、分析技巧與安全啟示

- 過濾與著色規(guī)則:熟練使用Wireshark的顯示過濾器(如

ip.src==192.168.1.1,ip.dst==8.8.8.8,ip.ttl < 30)和著色規(guī)則,可以快速定位異常或感興趣的流量。 - 追蹤數(shù)據(jù)流:右鍵點擊IP數(shù)據(jù)包,選擇“追蹤流” -> “TCP流/UDP流/SSL流”,可以重組出完整的會話內(nèi)容,便于分析應用層行為。

- 安全分析:IP協(xié)議本身缺乏安全機制。抓包分析常可發(fā)現(xiàn):

- IP欺騙:偽造源IP地址的攻擊。

- 分片攻擊:利用分片重組漏洞發(fā)起的拒絕服務攻擊。

* TTL異常:異常的TTL值可能暗示數(shù)據(jù)包經(jīng)過了非預期路徑或被篡改。

這些分析為網(wǎng)絡安全防護提供了直接依據(jù)。

###

Wireshark就像網(wǎng)絡世界的顯微鏡,而IP協(xié)議則是鏡下最基礎也是最活躍的結構之一。通過動手抓包和分析IP數(shù)據(jù)包的具體字段,我們得以超越理論,直觀地理解互聯(lián)網(wǎng)數(shù)據(jù)服務的底層運作邏輯。從簡單的網(wǎng)頁請求到復雜的云服務交互,IP協(xié)議始終在幕后默默地進行著尋址、路由和交付。掌握這一分析技能,不僅能深化對網(wǎng)絡原理的理解,更是進行網(wǎng)絡性能調(diào)優(yōu)、故障排查和安全防御的利器。

如若轉載,請注明出處:http://m.speedgo.cn/product/46.html

更新時間:2026-01-08 23:59:45